군사 목적 北 사이버 공격, 금융 범죄로 이동

北 암호화폐 탈취는 지능·지속적 위협

사이버 범죄로 20억 달러 수익 추정

정찰총국 外 통일전선부·국가보위성도 해킹 집단 운영

자금 추적 피하려 ‘모네로’ ‘지캐시’로 교환

![최근 북한은 암호화폐 거래소 해킹에 집중하는 양상을 보였다. 사진은 대표적 암호화폐인 비트코인 이미지. [동아DB]](https://dimg.donga.com/ugc/CDB/SHINDONGA/Article/63/32/ad/33/6332ad3302a0d2738276.jpg)

최근 북한은 암호화폐 거래소 해킹에 집중하는 양상을 보였다. 사진은 대표적 암호화폐인 비트코인 이미지. [동아DB]

북한은 특정 대상을 표적으로 삼아 e메일을 통해 해킹하는 수법인 스피어 피싱(spear phising)과 컴퓨터를 감염시켜 데이터를 암호화한 후 피해자에게 ‘몸값’을 지불하도록 요구하는 악성코드 랜섬웨어(ransomware), 암호화폐 거래소 해킹 등으로 상당한 수익을 올린 것으로 추정된다. 2019년 유엔 전문가 위원회 보고서는 북한이 사이버범죄를 통해 최대 20억 달러의 수익을 올렸을 것으로 추정했다.

국제사회의 대북제재가 본격화하면서 북한의 사이버 활동은 기간시설 공격·마비와 기밀 및 민감 정보 탈취 같은 군사 목적의 사이버 공격에서 사이버금융범죄로 초점이 이동한 것으로 보인다.

최근 북한은 암호화폐 거래소 해킹에 집중하는 양상을 보이고 있다. 암호화폐 자체의 은닉성과 빠르게 성장하는 암호화폐 경제 생태계를 활용해 새로운 공격 대상 및 돈세탁 대상을 물색하는 것이다. 사이버금융범죄를 통해 북한이 국제사회의 제재를 무력화할 뿐 아니라 핵·미사일 개발에 필요한 재원을 마련한다는 국제사회의 우려도 점차 커지고 있다.

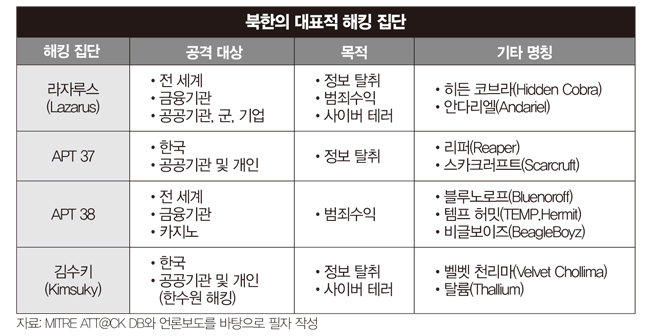

정찰총국, 공세적 사이버 전력 담당

북한의 사이버 조직은 크게 조선인민군과 정찰총국으로 나눠 살펴볼 수 있다. 북한은 1986년 ‘군 지휘자동화대학’(현 김일군사대학), 일명 ‘미림대학’을 설립해 컴퓨터 전문요원을 양성하기 시작했고, 인민군 총참모부 직속으로 ‘지휘자동화국’을 창설했다. 총참모부 산하 지휘자동화국은 현재도 50~60명의 장교로 구성된 해킹 및 군 운영 프로그램을 개발하는 31소와 32소, 지휘통신 프로그램을 개발하는 56소를 운영하는 것으로 알려져 있다.공세적 사이버 전력은 주로 정찰총국이 담당한다. 명목상 조선인민군 총참모부 소속이지만 김정은이 위원장으로 있는 국무위원회의 직속 기관인 정찰총국은 2009년 2월 인민무력부 정찰국, 노동당 작전부, 노동당 대외정보조사부(일명 ‘35호실’) 등이 통합해 출범했다. 노동당 작전부는 1국, 대외정보조사는 4국, 정찰국의 기술정찰국은 정찰총국 3국으로 각각 편입됐다. 국군 사이버작전사령부는 2018년 해킹을 전담하는 북한 정찰총국 인원은 1700명, 외곽 지원 인원은 5100여 명으로 추정했다.

북한 해킹 집단의 위험성

북한 해킹 집단은 새로운 금융자산으로 주목받는 암호화폐로도 눈길을 돌렸다. 북한 해킹 집단은 사이버 보안 전문가들로부터 ‘지능적 지속적 위협(Advanced Persistent Threat·APT)’으로 분류될 정도로 위협적이다. APT는 영리 목적을 띠는 개인이나 범죄 집단의 공격과는 달리 정보 취득 및 유무형의 자산 파괴가 목적인 경우가 많아 탄탄한 보안 능력을 갖춘 정부기관, 방위산업 및 하이테크 등 보안이 철저한 대상을 피하기는커녕 오히려 적극적으로 공격하는 호전성을 보인다. 북한 해킹 집단의 위험성은 보안이 탄탄한 기관을 대상으로 연마한 해킹 기술의 표적을 개인이나 일반기업으로 삼는다는 점에 있다.북한의 사이버금융범죄는 주로 은행 내 관리자급으로 추정되는 직원의 메일 계정으로 악성코드가 담긴 피싱 e메일을 보낸 후 내부 컴퓨터를 장악해 불법으로 자금을 인출하는 수법으로 시작했다. 평양은 이후 암호화폐 거래소 등으로 공격 표적을 넓혔다. 북한 해커들의 거래소 해킹은 은행 내부망을 해킹하는 것과 동일한 수법으로 악성코드를 담은 e메일을 내부 직원이 열어보도록 유도해 내부망을 장악한 후 거래소의 암호화폐를 불법적으로 유출하는 방식이다.

![미국 법무부는 2020년 12월 북한 정찰총국 소속 3명의 해커를 기소했다. [동아DB]](https://dimg.donga.com/ugc/CDB/SHINDONGA/Article/63/32/ad/c0/6332adc022ccd2738276.jpg)

미국 법무부는 2020년 12월 북한 정찰총국 소속 3명의 해커를 기소했다. [동아DB]

북한 해커들은 한국 암호화폐 거래소도 공격했다. 2019년 북한 해커들은 업비트를 공격해 570억 원 상당의 암호화폐를 탈취했다.

빗썸은 2017년 두 번의 공격에서 각각 700만 달러, 2018년과 2019년 각각 3100만 달러, 2000만 달러 상당의 암호화폐를 도난당했다. 유빗의 경우 북한 해커들의 공격은 치명적이었다. 유빗은 170여억 상당의 암호화폐를 도난당한 후 2017년 파산했다.

해외 거래소의 경우 피해 규모는 더 컸다. 2020년 라자루스가 쿠코인(KuCoin) 거래소에서 2억5000만 달러 상당의 암호화폐를 훔친 것으로 보고됐다. 라자루스는 2022년 역대 최대 해킹 사건이라고 할 수 있는 로닌(Ronin) 해킹의 배후로도 지목됐다. 특이하게도 로닌은 암호화폐 거래소가 아닌 게임을 하면서 아이템 판매 수익을 얻는 이른바 P2E(Play-to-Earn) 게임인 엑시 인피니티(Axie Infinity)와 연결된 이더리움 체인이었다. 베트남 게임업체 스카이 마비스 (Sky Mavis)가 만든 엑시 인피니티는 게임 가입 시 이더리움을 투자해야 한다. 입금된 이더리움과 게임 내부에서 아이템을 사고팔 때 사용되는 이더리움 거래를 관리하는 체인이 바로 로닌이다. 동남아 등지에서 엑시 인피니티가 인기를 끌면서 로닌이 보유한 이더리움의 수량은 크게 증가했다. 북한은 로닌 블록체인을 해킹해 17만3600개의 이더리움과 2550만 달러 상당의 USDC를 탈취했고, 이는 당시 시세로 7450억 원에 달했다.

암호화폐 세탁 방법은?

![미국 재무부는 북한의 암호화폐 세탁에 이용된 블렌더와 토네이도 캐시를 2022년 5월, 8월 각각 제재 대상으로 지정했다. [동아DB]](https://dimg.donga.com/ugc/CDB/SHINDONGA/Article/63/32/ad/e2/6332ade21430d2738276.jpg)

미국 재무부는 북한의 암호화폐 세탁에 이용된 블렌더와 토네이도 캐시를 2022년 5월, 8월 각각 제재 대상으로 지정했다. [동아DB]

북한은 탈취한 암호화폐를 다양한 방식으로 세탁한다. 암호화폐 생태계가 기존 금융 체제와 달리 각국 금융 당국의 규제와 감시 사각지대에 놓여 있다는 점을 악용한 것이다. 해커들은 비트코인을 쪼개 다수의 다른 출처의 비트코인과 섞는다. 이때 비트코인과는 달리 거래 장부, 즉 블록체인을 공개하지 않는 알트코인(Altcoin)을 사용한다. 북한은 비트코인과 이더리움 등을 익명성이 보장되는 모네로(Monero)와 지캐시(ZCash) 등으로 교환하는 방식으로 자금 추적을 회피하는 수법도 사용한다.

또 다른 방식은 훔친 암호화폐를 더 작은 단위로 쪼개 출처가 ‘깨끗한’ 암호화폐와 섞는 믹싱(Mixing) 수법이다. 여기에는 믹싱을 통한 돈세탁에 특화된 온라인 서비스가 동원된다. 대표적으로 비트코인을 기반으로 한 블렌더(Blender.io)와 이더리움을 기반으로 하는 토네이도 캐시(Tornado Cash)가 있다. 이 두 개 믹싱 서비스를 통해 북한은 2000만 달러가 넘는 비트코인과 4억5500만 달러 상당의 이더리움을 세탁한 것으로 추정된다.

미국은 점차 대규모화되는 북한의 암호화폐 해킹을 겨냥한 제재에 나섰다. 코로나19로 인해 북한이 자발적으로 대외무역을 축소한 상태에서 미국 재무부 해외자산통제실(OFAC)이 최근 내린 대북제재 조치는 모두 북한의 암호화폐 탈취와 관련 있다. 북한의 암호화폐 세탁에 기여한 블렌더와 토네이도 캐시는 2022년 5월과 8월 각각 제재 대상으로 지정됐다.

미국을 비롯한 국제사회가 해커들의 불법 돈세탁을 차단하면서 북한 해커들이 당면한 문제는 암호화폐의 현금화다. 탈취한 암호화폐 세탁에 성공하더라도 언젠가는 현금으로 바꿔야 하기 때문이다. 이 부분에서도 워싱턴은 이미 북한을 압박하고 있다. 2020년 미국 국무부는 북한 해커들이 탈취한 암호화폐로 애플의 아이튠스 상품권을 구매하는 방식으로 1억 달러 상당의 암호화폐를 현금화해 준 중국인 브로커 2명을 제재 및 기소한 바 있다.

암호화폐의 돈세탁과 현금화가 점차 어려워지면서 북한의 딜레마도 커지고 있다. 제재 대상으로 지정된 대표적 믹싱 서비스인 블렌더와 토네이도 캐시를 이용한 디지털 지갑들이 향후 미국 정부의 계좌 동결 및 압류 대상이 될 수 있다는 점에서다. 게다가 대량의 암호화폐를 현금화하려면 거래소를 반드시 거쳐야 한다. 현재 대량의 암호화폐를 현금화할 수 있는 유동성을 갖춘 거래소는 많지 않다. 또한 주요 국가들이 암호화폐 거래소에 대한 자금세탁 방지 규정을 강화하고 있다. 북한 해커들에게 한때 손쉬운 먹잇감으로 여겨졌던 암호화폐 부문에서도 감시와 제재 강도가 높아지는 것이다. 최근 장기화하는 암호화폐 시장의 침체는 ‘암호화폐의 겨울’로 불린다. 북한에도 겨울이 다가오고 있다.

![[영상] 김다현 “언제나 내 편인 ‘얼씨구다현’과 함께 붉은 말처럼 달리렵니다”](https://dimg.donga.com/a/380/211/95/1/ugc/CDB/SHINDONGA/Article/69/8b/df/02/698bdf022269d2738e25.jpg)